Was steckt hinter der Ransomware-Gruppe INC Ransom?

INC Ransom ist eine organisierte Ransomware- und Erpressungsgruppe, die seit etwa 2023 aktiv ist und gezielt Unternehmen und Organisationen angreift. Charakteristisch ist die Kombination aus klassischer Verschlüsselungsransomware und systematischer Datenexfiltration. Die Täter betreiben ein eigenes Leak-Portal im Tor-Netzwerk, auf dem sie Opfer ankündigen und Daten veröffentlichen, wenn keine Einigung zustande kommt.

Im Fokus stehen vor allem Datenbestände mit hohem Schutzbedarf: Gesundheitsdaten, Mandatsunterlagen, Forschungs- und Entwicklungsdaten, interne Kommunikations- und Vertragsunterlagen. Betroffen sind unter anderem Krankenhäuser, Industrieunternehmen, professionelle Dienstleister (einschließlich Anwaltskanzleien und IT-Dienstleister), Bildungseinrichtungen und öffentliche Stellen. Der wirtschaftliche und reputative Schaden kann erheblich sein, insbesondere wenn sensible Daten in die Öffentlichkeit gelangen.

Typischer Ablauf eines INC-Ransom-Angriffs

Ein Angriff von INC Ransom verläuft in mehreren Schritten. Zunächst verschaffen sich die Angreifer Zugang zum Netzwerk. Dies geschieht häufig über Sicherheitslücken in von außen erreichbaren Systemen wie VPN-Gateways, Remote-Zugängen oder Appliances. Ergänzend werden gezielte Phishing-E-Mails eingesetzt, um Zugangsdaten zu erlangen. Schwache oder mehrfach verwendete Passwörter und fehlende Mehrfaktor-Authentifizierung erleichtern diesen Einstieg.

Anschließend erfolgt eine systematische Aufklärung des Netzwerks. Die Täter analysieren Domänenstrukturen, Dateiserver, Backups und besonders kritische Systeme. Dabei nutzen sie oftmals legitime Admin-Tools, um unauffällig zu bleiben, und weiten ihre Rechte bis hin zu Domain-Admin-Berechtigungen aus. Ziel ist ein möglichst umfassender Zugriff auf alle relevanten Datenbestände.

Im nächsten Schritt werden Daten gebündelt und aus dem Netzwerk exfiltriert. Das betrifft insbesondere File-Server, Mail-Systeme und Datenbanken mit personenbezogenen Daten, Geschäftsgeheimnissen und vertraulichen Unterlagen. Diese Daten bilden später den Kern der Erpressung.

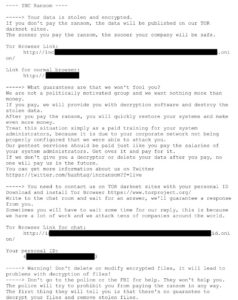

Erst danach beginnt die eigentliche Verschlüsselungsphase. Wichtige Systeme und Datenbestände werden verschlüsselt, lokale Backups und Wiederherstellungsmechanismen werden soweit möglich gelöscht oder unbrauchbar gemacht. In den betroffenen Verzeichnissen hinterlässt INC Ransom Lösegeldnotizen mit Hinweisen zum Kommunikationsportal der Täter. Die Erpressung folgt einer doppelten Logik: Zahlung für einen funktionierenden Decryptor und zusätzliche Zahlung für die Nicht-Veröffentlichung bzw. angebliche Löschung der zuvor exfiltrierten Daten.

Abbildung: Erpresserschreiben / Ransomnote INC Ransom

Mögliche Folgen eines Angriffs durch INC Ransom

Die unmittelbaren Folgen betreffen meist die Verfügbarkeit der IT-Systeme. Geschäftsprozesse, Produktion, Logistik, Patientenversorgung oder Kanzleibetrieb können nur eingeschränkt oder gar nicht weitergeführt werden. Wenn Backups nicht oder nur unzureichend vorhanden sind, verlängert sich die Wiederherstellungszeit erheblich.

Hinzu kommt die datenschutzrechtliche Dimension. Durch die Datenexfiltration liegen die personenbezogenen Daten von Kunden, Patienten, Mandanten, Mitarbeitern oder Geschäftspartnern nicht mehr ausschließlich beim Verantwortlichen, sondern auch bei den Angreifern. Daraus ergeben sich Meldepflichten gegenüber Datenschutzaufsichtsbehörden und Betroffenen sowie eine mögliche Haftung für materielle und immaterielle Schäden. In regulierten Bereichen, etwa im Gesundheitswesen oder bei Berufsgeheimnisträgern, verschärfen sich die Anforderungen zusätzlich.

Parallel wirkt die reputationsbezogene Komponente. Ein Eintrag auf einem Leak-Portal, Medienberichterstattung oder das Bekanntwerden in Kundenkreisen können zu erheblichem Vertrauensverlust führen. Neben den IT-Kosten entstehen daher auch Schäden durch verlorene Aufträge, gestörte Geschäftsbeziehungen und erhöhten Kommunikationsaufwand.

Prävention und Vorbereitung: Risiko von Ransomwareangriff reduzieren

Auch wenn ein Ransomwareangriff nie vollständig ausgeschlossen werden kann, lässt sich das Risiko deutlich senken. Entscheidend ist eine Kombination aus technischen und organisatorischen Maßnahmen.

Auf technischer Ebene spielt ein konsequentes Patch- und Schwachstellenmanagement eine zentrale Rolle. Exponierte Systeme wie VPN-Gateways, Remote-Zugänge oder Security-Appliances sollten regelmäßig aktualisiert und gehärtet werden. Eine durchgängig eingeführte Mehrfaktor-Authentifizierung für Administratoren, externe Zugänge und kritische Cloud-Dienste erschwert den unbefugten Zugriff. Ergänzend dazu sind Netzwerksegmentierung, restriktive Berechtigungen (Least Privilege) und ein klares Rollen- und Rechtekonzept wichtig, um laterale Bewegungen im Netzwerk zu erschweren.

Ebenso wesentlich ist ein professionelles Monitoring. Moderne EDR- oder XDR-Lösungen, zentrale Logauswertung und definierte Alarmschwellen helfen, ungewöhnliche Aktivitäten frühzeitig zu erkennen, etwa Massenverschlüsselungsvorgänge, auffällige Dateibewegungen oder verdächtige Verbindungen ins Internet. Gepaart mit einem mehrstufigen Backup-Konzept – inklusive Offline- oder Immutable-Backups und regelmäßig getesteten Wiederherstellungsprozessen – lässt sich die technische Resilienz signifikant erhöhen.

Auf organisatorischer Ebene sollte ein Incident-Response-Plan existieren, der explizit Ransomware-Szenarien berücksichtigt. Zuständigkeiten für IT, Management, Datenschutz, Recht, PR und Versicherung sollten klar definiert sein. Je besser diese Strukturen vorbereitet und geübt sind, desto geordneter verläuft die Reaktion, wenn INC Ransom tatsächlich zuschlägt.

Hilfe durch ATB.LAW

ATB.LAW hat bereits mehrere komplexe Ransomware-Vorfälle betreut, in denen INC Ransom als Tätergruppe auftrat. In diesen Einsätzen arbeiten wir eng mit spezialisierten Partnern aus IT, IT-Security, Forensik, PR und Krisenkommunikation zusammen. Die Erfahrung aus realen INC-Ransom-Incidents fließt unmittelbar in die Beratung und operative Unterstützung ein.

Zu Beginn steht eine strukturierte Erstbewertung. Gemeinsam mit der technischen Einsatzleitung wird geklärt, welche Systeme betroffen sind, ob und in welchem Umfang Daten exfiltriert wurden und welche rechtlichen Pflichten aktuell bestehen, etwa gegenüber Aufsichtsbehörden, Betroffenen, Berufsorganisationen oder Versicherern. Gleichzeitig unterstützen wir beim Aufbau einer internen Krisenorganisation und bei der Abstimmung zwischen Geschäftsführung, IT, Datenschutz, PR und weiteren Stakeholdern.

Ein zentrales Element unserer INC Ransom Hilfe ist die Übernahme der Verhandlungsführung mit den Angreifern. Wir führen die Kommunikation in den Chatportalen der Täter in sachlichem, kontrolliertem Ton und dokumentieren sämtliche Schritte. Ziel ist es, belastbare Informationen über Datenumfang, technische Entschlüsselungsmöglichkeiten zu Gewinnen und den Zeitdruck zu nehmen. Diese Verhandlungen erfolgen in enger Abstimmung mit Management, IT-Forensik und gegebenenfalls Versicherern.

Vor jeder Diskussion über eine Lösegeldzahlung steht eine ausführliche Sanktions- und Compliance-Prüfung. Dabei wird insbesondere analysiert, ob die konkrete Zahlung an INC Ransom im Lichte von Sanktionsrecht, Terrorismusfinanzierung und Geldwäschevorschriften zulässig ist. Die Prüfung sowie die Entscheidungsgrundlagen werden nachvollziehbar dokumentiert, um gegenüber Gesellschaftern, Aufsichtsorganen und Versicherern Transparenz herzustellen.

Entscheidet sich das Management nach sorgfältiger Abwägung für eine Zahlung als ultima ratio, unterstützen wir bei der rechtssicheren Strukturierung und Abwicklung. Dazu gehören etwa gestufte Zahlungsmodelle (Test-Decryptor, Teilzahlungen, Bedingungen), die Einbindung spezialisierter Dienstleister zur Beschaffung und Übertragung der Kryptowährung sowie die Dokumentation des gesamten Ablaufs.

Parallel begleiten wir die datenschutzrechtliche Aufarbeitung. Das umfasst die Bewertung der Datenschutzverletzung, die Vorbereitung von Meldungen an Aufsichtsbehörden, die Erstellung von Informationsschreiben an Betroffene sowie die Abstimmung mit PR- und Krisenkommunikations-Teams für externe Statements gegenüber Medien, Kunden und Partnern. Ziel ist es, rechtliche Risiken kontrollierbar zu halten und zugleich eine glaubwürdige, konsistente Kommunikationslinie zu wahren.

Fazit: Warum spezialisierte INC Ransom Hilfe entscheidend ist

INC Ransom ist eine professionelle und strategisch agierende Ransomware-Gruppe. Sie kombiniert technische Angriffe, systematische Datenexfiltration und massiven psychologischen Druck durch Veröffentlichungsdrohungen. Für betroffene Unternehmen, Kanzleien und Institutionen stellt dies eine vielschichtige Krise dar, in der technische, rechtliche und kommunikative Aspekte untrennbar miteinander verbunden sind.

Eine vorbereitete Organisation mit soliden technischen Maßnahmen, klaren Verantwortlichkeiten und einem belastbaren Incident-Response-Plan hat deutlich bessere Chancen, einen Angriff zu begrenzen. Kommt es dennoch zu einem Incident mit INC Ransom, kann spezialisierte Unterstützung den Unterschied machen – insbesondere bei Verhandlungen, bei der Bewertung von Handlungsoptionen und bei der rechtssicheren Umsetzung der gewählten Strategie.

Als CyberCrime Anwälte mit Spezialisierung auf Incident Response unterstützen wir Sie umfassend – juristisch fundiert, schnell und effizient. Für weitere Informationen und individuelle Beratung steht Ihnen Roman Taudes jederzeit zur Verfügung. Kontaktieren Sie uns unter office@atb.law oder telefonisch unter +43 1 39 123 45.